EBFE vs CC

Introduction

Tout droit revenu d'un entretien pour un stage, et oui je ne suis encore qu'un étudiant, je m'empresse de revenir à mes activités de reverse de vx.

Je fais un billet sur ce que j'ai reverse car j'ai utilisé une technique (EBFE tricks )tout droit sorti du grenier.

Technique utilisé pour vaincre safedisc v1 et 2, si je dis pas de bêtises. Je l'avais utilisé pour Sim City 3000 ;).

La cible

> md5sum porno-rolik12.avi.exe

726537d1ea6b871a2db9b0a3e2098ce7 porno-rolik12.avi.exe

> sha1sum porno-rolik12.avi.exe

79458bdc8bc60faf5198b9b60f2c2657b4f5c3a8 porno-rolik12.avi.exe

> sha256sum porno-rolik12.avi.exe

6f91c648ee422571225a1839395118c2ac706ac83c7d0bc64e491e75e8c08bf1 porno-rolik12.avi.exe

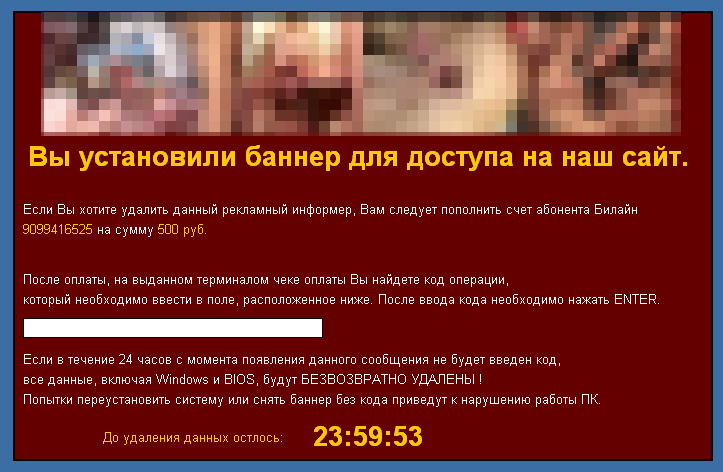

Un winlocker plus ou moins original où j'ai dû déjouer certaines choses :

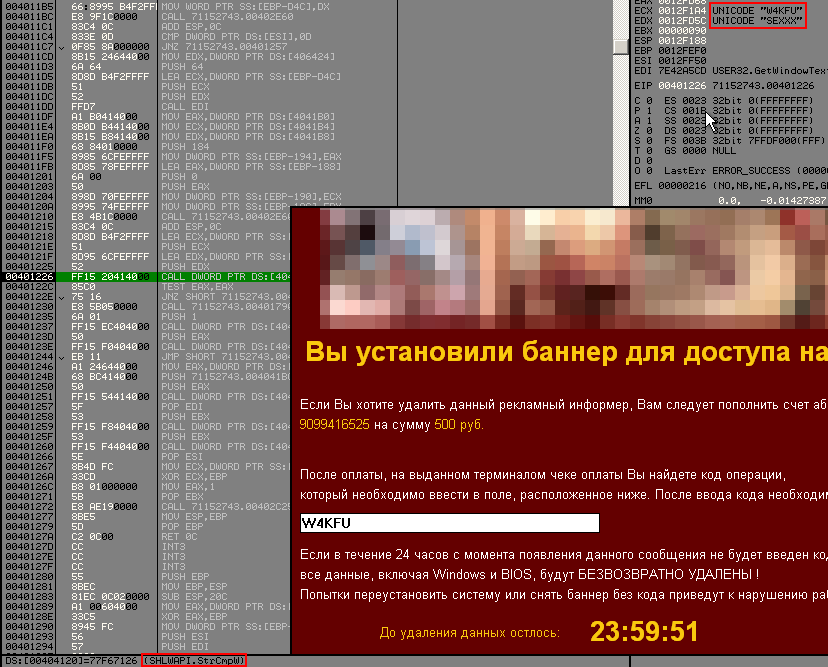

Il m'informe que si je veux supprimer leur widget je dois envoyer au compte beeline 9099416525 un montant de 500 USD.

First stage, First failed

On ouvre la bête avec Olly et là c'est le drame, on tombe sur un crypter en VB, sérieusement le vb à reverse c'est juste chiant ( voir même de la merde ).

La personne qui a inventé ce langage j'ai tout simplement envie de la tuer, car sur le marché un paquet de crypter sont écrits en vb et c'est à la porté de tout le monde de le faire.

Les mecs qui ont codés ce WinLocker doivent être juste idiot :

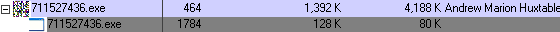

HKU\S-1-5-21-1004336348-1580436667-1708537768-1003\Software\Microsoft\Windows\CurrentVersion\Run\711527436: "C:\Documents and Settings\analys\711527436.exe"

C:\Documents and Settings\analys\711527436.exe

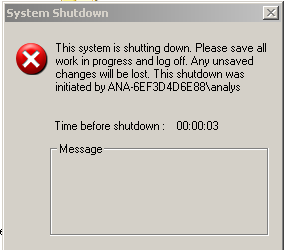

Après avoir copié le réel Winlocker, et changer la clef de registre pour se start au démarrage, ils font un appel à ShellExecuteW pour lancer "shutdown /r /f /t 3" :

Nous avons exactement 3 secondes pour ouvrir une invite de commande et taper "shutdown -a" pour annuler la mise hors tension.

Nous sommes donc maitenant en mesure de travailler avec le réel WinLocker.

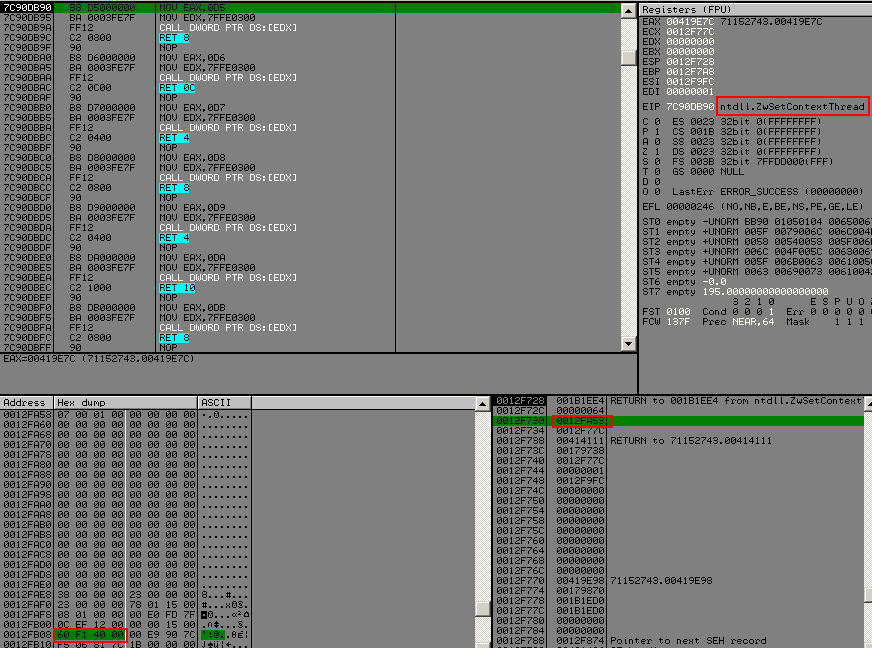

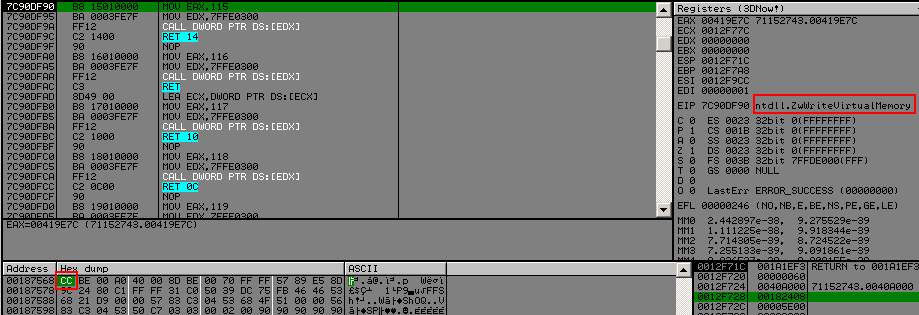

Dans un précédent billet, je parlais d'injection dans des processus, ici c'est la même, sauf qu'au lieu de passer par kernel32, il passe direct pas ntdll, du coup il use ZwWriteVirtualMemory, ZwSetContextThread ... :

Une fois le thread du processus resume, ces saguouins font appel à SystemParametersInfo, afin de bloquer la souris au sein de la fenetre du ransomware, faire semblant qu'on est dans un screensaver, du coup pas de Alt-Tab, ni Ctrl-Alt-Suppr possible.

p0wn stage 2

Il nous faut trouver un moyen pour essayer de prendre la main sur le processus dans lequel le processus actuel injecte du code, mais qui dit code injecté dit code qu'on peut modifier.

On va donc modifier le buffer et écrire notre propre code en breakant sur ZwWriteProcessMemory.

C'est là qu'arrive 2 instructions qui vont nous être bien utiles :

> rasm2 -d EBFE

jmp 0x8048000

> rasm2 -d CC

int3

- 0xEBFE : C'est un simple jmp short 0, une boucle infinie

- 0xCC : Interruption 3, trap to debugger

Il faut trouver l'endroit (EIP), où le thread va reprendre son éxécution, un bp sur ZwSetContextThread, et regarder ce qu'il y a dans la structure CONTEXT :

Ok, notre thread reprendra en 0x0040f160, revenons en arrière afin maitenant de breaker sur ZwWriteVirtualMemory, et modifier le buffer d'écriture.

Nous devons calculer où se situe le future eip du thread dans le buffer :

> hex(0x40F160 - 0x40A000) # new eip - adresse ou il start a ecrire

'0x5160'

> hex(0x182408 + 0x5160) # buffer + offset new eip

'0x187568'

Si vous regardez bien la stack :

- 0x60 : Handle du processus

- 0x0040A000 : Adresse de départ où on va écrire

- 0x00182408 : Buffer à écrire (placement d'un int3 0xCC)

- 0x5E00 : Taille à écrire

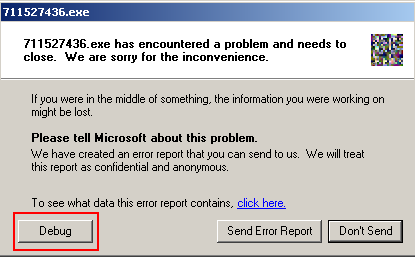

On continue l'éxécution ( après avoir bien configuré Olly : Just-in-time debugging ) :

On nous invite gentiment à debugger le programme (int3 ftw), à partir de là c'est gagné, on tombe sur du upx, la routine habituel, dump processus, reconstruction de l'IAT. Et on peut travailler tranquilement avec le locker et le p0wn.

Car malheuresement ils usent l'API StrCmpW, pour checker le code, un bp dessus est :

Le code est : "SEXXX".